AUTENTICIDADE

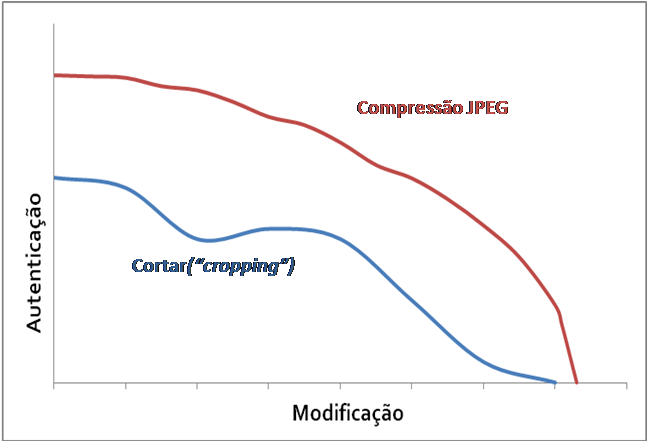

Uma outra perspectiva acerca da assinatura digital assenta na interpretação contínua do autêntico. A maioria das pessoas pensa na autenticidade como uma quantidade binária, isto é, uma imagem é autêntica ou não é. Contudo, esta abordagem não é a mais correcta quando as pessoas estão preocupadas com a manipulação de imagens. É considerada uma imagem como um conjunto de bits e quando duas imagens são idênticas bit a bit são consideradas completamente autênticas. Por outro lado, quando uma imagem não tem nada em comum com o original, deve ser considerada não autêntica. Todas as outras imagens são parcialmente autênticas, o que é uma definição, conceptualmente, bastante vaga, pois a sua medição de autenticidade é subjectiva e muda de domínio de aplicação de domínio de aplicação. Uma forma de encarar esta medida de autenticidade, consiste em comparar a autenticidade com a curva de modificação (Figura 3). Esta curva pode ser relativa à autenticidade da taxa de bits de uma imagem comprimida. Assim, para cada tipo de modificação, haveria uma curva correspondente.

Figura 3 – Gráfico de Autenticação vs. Curva de Modificação

Desde que a autenticidade é medida subjectivamente, é delicado usar um sistema básico de verificação de autenticidade. Desta forma, neste método é necessário utilizar uma aproximação da autenticidade que seja analítica e ao mesmo tempo, que seja computável. A aproximação tida em conta baseia-se na definição um conceito denominado característica de autenticidade (Af), que é dado pela diferença entre 1 e a norma entre o vector de características calculado para a imagem original (Io) e o mesmo vector de características calculado a partir da imagem, cuja autenticidade se está a medir (Im).

![]()

O objectivo é encontrar um conjunto de características, tais que a característica de autenticidade aproxime as curvas da imagem de autenticidade para as formas admissíveis de modificações. Por exemplo, a curva de autenticidade para formas indesejáveis de modificação deve estar bastante abaixo da curva de formas de manipulação permitidas. Pode ser também definido um mínimo de autenticação aceitável, que pode ser baseado num conjunto de manipulações aceitáveis, ou apenas definido directamente. A finalidade é obter uma curva de autenticação versus modificação com uma inclinação suave para o tipo desejado de manipulação, e uma inclinação muito íngreme para as formas indesejáveis de manipulação.

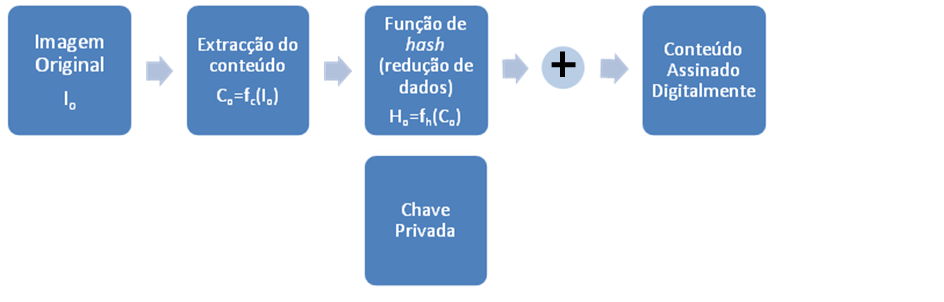

O processo de geração e verificação do conteúdo baseado na assinatura envolve os seguintes passos (Figura 4): Primeiro, o conteúdo de interesse Co é extraído da imagem Io para ser assinado, usando uma função de extracção fc. De seguida, o conteúdo pode ter que ser reduzido, devido à elevada quantidade de dados presentes, usando uma função de hash fh. Tal como no método acima, o conteúdo Ho é cifrado com a chave privada da entidade produtora, gerando a assinatura final.

Figura 4 – Domínio da incorporação de watermarking

O método para verificar se a imagem em causa é autêntica é o mesmo usado no método supra mencionado, com a variante que neste caso, é tido em conta se a distância entre os vectores de características é menor do que um valor limiar tau. Este valor pode ser definido com base na análise da quantidade de erro introduzido numa imagem devido à compressão com erros. Neste ponto, diferentes características podiam ser usadas, tais como coeficientes DCT ou histogramas de cor ou intensidade. Neste caso, são utilizados histogramas de intensidade, embora o histograma resultando da avaliação da imagem total não é muito útil, pois não contém informação espacial sobre a intensidade da imagem. Assim as imagens são divididas em blocos e os histogramas de intensidade são calculados para cada bloco separadamente. Isso permite que algumas informações espaciais possam ser incorporadas na assinatura já que a localização destes blocos é fixa. Para além disso, informação espacial adicional pode ser incorporada usando diferentes tamanhos de blocos, o que permite começar com pequenos blocos, onde os histogramas podem ser combinados, formando histogramas de um bloco maior. Isto pode ser usado para produzir blocos de diferentes tamanhos para diferentes partes da imagem, possibilitando que pequenos detalhes possam ser protegidos por um bloco pequeno e grandes regiões possam ser protegidas por blocos maiores. A quantidade de compressão com perdas que pode ser aplicada a uma imagem e não ser produzido um falso positivo é limitado no máximo a 4:1. O conteúdo baseado em assinatura pode também ser usado para ter uma assinatura de autor na imagem, que é tipicamente usado para provar a primeira autoria. Para este tipo de aplicação, a assinatura deve ser processada através de um servidor de marca temporal seguro. Adicionalmente, seria desejável que a assinatura fosse incorporada na imagem, de modo a propagar-se com a imagem, sendo facilmente identificada a autoria desta [7].